网络安全领域广阔,RouterOS的CVE-2023-30799漏洞犹如一颗潜伏的炸弹。起初,连CVE编号都未明确。这其中的原因,与漏洞的影响范围及利用条件密切相关。下面,我们逐一剖析这个漏洞的来龙去脉。

RouterOS IPC消息机制简介

RouterOS的IPC消息机制非常重要。在系统中,各个程序之间的交流主要依赖它。这些IPC消息就好比是“快递包裹”,从一个程序传递到另一个程序。其中,nova message类型的数据便是这类“包裹”中的一员,我们可以利用github上的开源工具对其进行解密。此外,系统中的/nova/bin/user函数还注册了多种handler id的处理程序,就好比是不同的“快递员”,各自负责一段路程。

RouterOS系统中,这一机制广泛存在。在使用RouterOS路由器时,设备间的协调工作都离不开它。若该机制出现故障,设备功能可能异常,进而影响我们的上网或其他网络服务的使用。

身份验证过程说明

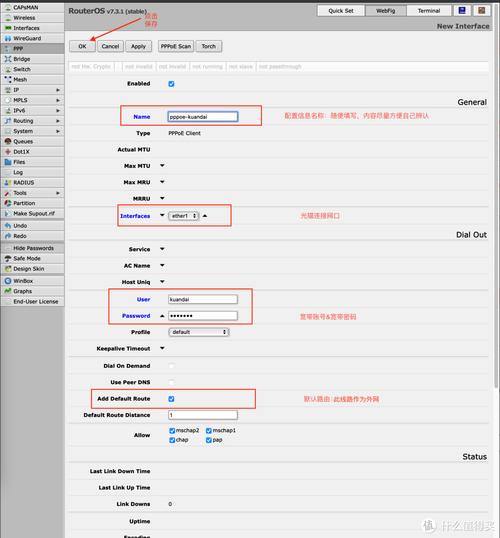

保障RouterOS系统安全的关键在于身份验证流程。这就像进入小区需出示门禁卡和输入密码一样,进入RouterOS系统也必须完成身份核实。只有通过验证,各类程序才能进行IPC消息的发送与接收。不同权限的管理员,如普通管理员和超级管理员,在消息发送方面拥有不同的权限,正如小区居民有权进入的区域不同。

使用过程中,身份验证能阻止未邀请的外来者随意进入系统。一旦身份验证环节出现缺陷,黑客就能假扮成合法用户入侵系统,对系统安全构成威胁。例如,黑客若成功突破身份验证,他们可能修改系统配置,干扰网络的正常运作。

CVE – 2023 – 30799漏洞原理

该漏洞起初未分配CVE编号,估计是因为它仅对x86虚拟机造成影响,且未针对MikroTik硬件设备实施攻击,同时需要管理员权限。问题源自系统在处理IPC消息时存在的缺陷。例如,在消息传输阶段,对消息权限的验证和处理存在漏洞,为攻击者提供了可乘之机。

小区虽设有门禁,但保安在查验时有时会大意,致使不法分子得以混入。若此漏洞被恶意利用,攻击者便可能绕过系统既有的安全措施,对RouterOS系统造成破坏。

漏洞利用方式分析

攻击者主要利用该漏洞进行提权和代码植入。通常,普通管理员权限下的GUI无法发送权限值超过0x7FFFE的信息。然而,攻击者通过脚本可发送权限值为0xFFFFFFFF的信息,实现权限提升,从而从普通用户变为超级管理员。随后,攻击者构建ROP链,操控PC寄存器,在任意地址执行代码。

在实际情况中,黑客可能暗中在网上散播利用这些漏洞的脚本。一旦用户不慎使用了含有漏洞的RouterOS系统,便可能受到攻击。黑客一旦提升权限,便如同进入管理室一般,可以随意操控和修改系统设置。

进程间通信流程示例

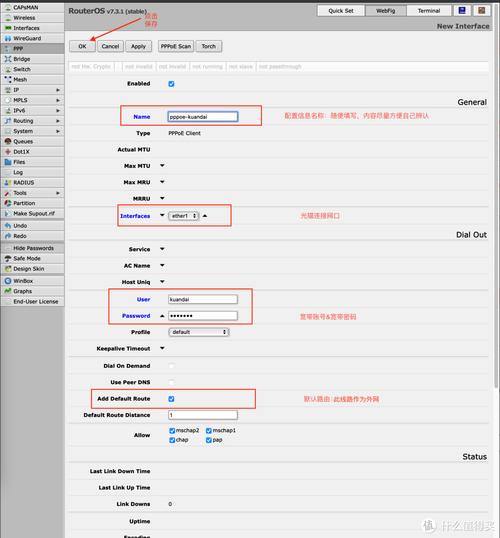

以foo程序向bar/sub程序传递信息为例,我们来探讨进程间通信的过程。首先,Loader函数会依据SYS_TO的第一个参数,将信息发送给编号为34的bar程序。处理完参数后,它会为信息的返回做好准备。然后,Bar函数会根据SYS_TO的第二个参数,将信息转发给编号为50的sub程序。随后,信息便开始被处理。处理完毕后,bar/sub程序会反向构建信息并返回。

这情形好似写信给某人,先要将信投递至对方的街区,再精确投至门牌,读完信件后还需按照那个地址回复。若在传递过程中某个步骤出现失误,信息便可能无法精确送达,进而影响系统间的正常交流。

漏洞验证与利用实践

文章通过网页页面检测这一漏洞,该协议在客户端与服务器端进行握手时发挥功能,握手成功后便以伪JSON格式进行常规通信。验证过程完成后,攻击者能构建并发送篡改权限的数据包至设备,将普通用户权限提升为超级用户。接着,向漏洞程序注入ROP利用链,启动后门以获取shell访问权限。

在现实生活中,众多网络安全专家常通过模仿黑客行为来检验系统的稳固性。若发现系统存在缺陷,他们便会迅速行动,进行修补,以防这些漏洞被真正的黑客所利用。

大家不妨回想一下,在使用网络产品时,是否遭遇过一些异常现象,这或许与这些缺陷有关联?若觉得这篇文章对您有所帮助,不妨点个赞,并把它分享出去。